관련 기사

Information Week - Microsoft Issuing Emergency Patch For Internet Explorer

관련포스트

Jini님 - 익스플로러 전 버전에서 치명적 결함 발견,전 세계 비상

엔시스님 - Internet Explorer(IE) 신규 취약점 발견, 제로데이 공격 주의

광파리님 - 도대체 무슨 배짱으로 익스플로러 결함을 무시합니까?

아크몬드님 - [08.12.17] 1건의 Windows Update가 나왔습니다

Microsoft Internet Explorer XML Handling Remote Code Execution Vulnerability로 이번에 Microsoft사에서 Internet Explorer의 긴급보안 패치를 발표하였습니다.

전세계 웹 브라우져 점유율의 약 70%를 차지하는 Internet Explorer 전 버전에서 치명적인 결함인 XML을 처리하는 과정에 원격코드 실행이 가능한 취약점이 발견이 되었습니다. XML을 처리하는 과정에 원격코드 실행이 가능한 취약점이 발표되어서, MS사에서 긴급 패치를 내 놓게 되었습니다.

Internet Explorer에서 XML을 처리하는 과정에 원격코드 실행 취약점이 존재하여 공격자는 해당 취약점을 이용하여

악의적인 웹페이지를 구축한 후 사용자의 방문을 유도, 악성코드 등을 설치하여 취약한 시스템에 대한 완전한 권한 획득이 가능한 문제가 있다고 하군요.

위의 결함은 MS사의 모든 Internet Explorer버전에 해당된다고 하더군요. 그래서 요즘 사용하는 Internet Explorer 7뿐만 아니라 Internet Explorer 5, Internet Explorer 6, 거기에 이번에 나온 Internet Explorer 8 Beta 2까지 허점이 있다는 어마어마한 사실을 알게 되어서 뭔가 꺼림직 합니다.

Microsoft has updated its advisory four times. It expanded the list of

potentially affected versions of Internet Explorer to include not only

IE 7, but also IE 5.01 SP4, IE 6, IE 6 SP1, and IE 8 Beta 2. It also

added several workaround options that involve disabling certain

features.

아래는 MS사 홈페이지에서 보안 패치에 대한 설명입니다.

출처 : Internet Explorer 보안 업데이트 (960714)

Microsoft 보안 공지 MS08-078 - 긴급

Internet Explorer 보안 업데이트 (960714)

게시 날짜: 2008년 12월 18일

버전: 1.0

일반 정보

요약

이 보안 업데이트는 일반에 공개된 취약점 1건을 해결합니다. 이 취약점은 사용자가 Internet Explorer를 사용하여 특수하게 조작된 웹 페이지를 볼 경우 원격 코드 실행을 허용할 수 있습니다. 시스템에 대한 사용자 권한이 적게 구성된 계정의 사용자는 관리자 권한으로 작업하는 사용자에 비해 영향을 적게 받습니다.

이 보안 업데이트의 심각도는 Internet Explorer 5.01, Internet Explorer 6, Internet Explorer 6 서비스 팩 1 및 Internet Explorer 7에 대해 긴급입니다. Internet Explorer 8 Beta 2에 대한 추가 정보는 이 보안 업데이트와 관련된 자주 제기되는 질문 사항 섹션을 참조하십시오. 자세한 내용은 이 섹션에서 영향을 받는 소프트웨어 및 영향을 받지 않는 소프트웨어를 참조하십시오.

보안 업데이트는 악용 가능 조건을 발생시키는 Internet Explorer의 데이터 바인딩 매개 변수 유효성 확인 및 오류 처리 방식을 수정하여 취약점을 제거합니다. 취약점에 대한 자세한 내용은 다음 섹션, 취약점 정보에서 취약점 항목의 자주 제기되는 질문 사항(FAQ)을 참조하십시오.

이 보안 업데이트는 Microsoft 보안 권고 961051에서 처음 설명한 취약점도 해결합니다.

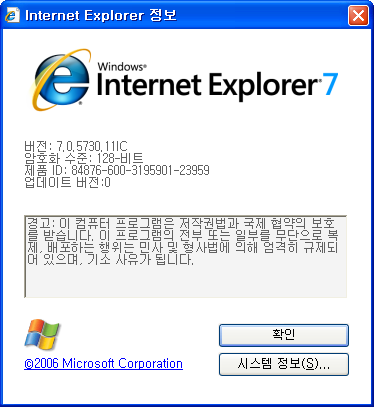

이러하여 긴급 보안 패치를 설치하게 되었습니다.

얼른 업데이트를 하여 보안 취약성을 없애 안전한 인터넷 서핑을 해봅시다.

설치한후의

'컴퓨터 > Web' 카테고리의 다른 글

| 텍스트큐브 구글맵 플러그인 개발할때 공부해야할 것들. (0) | 2009.01.29 |

|---|---|

| NHN이 미투데이를 인수한 것에 대한 여러가지 반응들 (0) | 2008.12.24 |

| Firefox 3.0.5로 업데이트 (0) | 2008.12.18 |

| IE8 BETA2를 설치 및 간단한 사용기. (3) | 2008.12.18 |

| Beta딱지를 벗어던진 Google Chrome (2) | 2008.12.12 |

Buy me a coffee

Buy me a coffee